一、总览

十一月第二周发现攻击行为40万余次。攻击行为多为SMTP弱口令,业务系统202.117.144.13被攻击频率较高。

日期 |

2021/11/01-2021/11/07 |

2021/11/08-2021/11/14 |

请求次数 |

205206067 |

185864697 |

被攻击次数 |

132362 |

401067 |

最多攻击类型 |

信息泄漏攻击 |

SMTP弱口令 |

被攻击最多系统 |

202.117.144.157 |

202.117.144.13 |

二、风险威胁说明

2.1 攻击威胁

2.1.1 攻击威胁来源分布(地区)

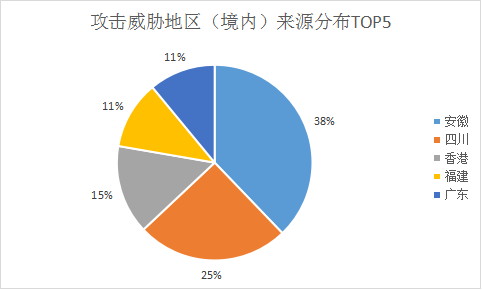

上周发现威胁来源主要集中在安徽地区,其余攻击次数较多地区分别为四川、香港、福建、广东等地。除此之外,上周发现国外攻击行为,如非业务需要,已防火墙上对境外IP进行策略限制。

境内攻击源:

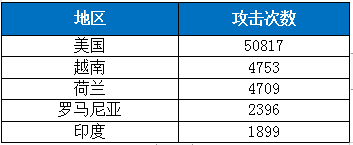

境外攻击源:

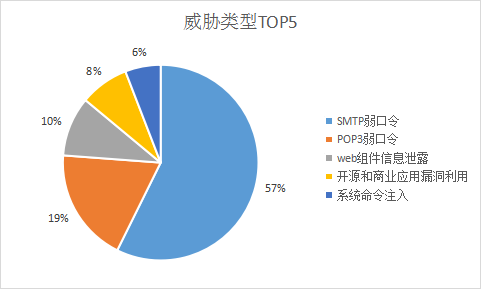

2.1.2 攻击类型(各类型占比)

在本月第二周所受攻击中,其中SMTP弱口令攻击次数占比较大。此外,还有如一些POP3弱口令、web组件信息泄露、开源和商业应用漏洞利用攻击、系统命令注入攻击也相对较多,已列出攻击源TOP5。

攻击类型 |

攻击次数 |

SMTP弱口令 |

139564 |

POP3弱口令 |

45925 |

web组件信息泄露 |

23994 |

开源和商业应用漏洞利用 |

19709 |

系统命令注入 |

14284 |

攻击源TOP5如下:

序号 |

IP地址 |

1 |

192.227.225.180 |

2 |

103.206.21.107 |

3 |

23.175.48.199 |

4 |

110.229.221.92 |

5 |

223.247.210.130 |

2.2 终端安全情况(基于SIP日志)

终端安全类型 |

数量 |

木马远控 |

44 |

蠕虫病毒 |

15 |

挖矿病毒 |

12 |

感染型病毒 |

3 |

恶意软件 |

1 |

三、威胁情报通告

3.1 【漏洞通告】Windows远程桌面客户端远程命令执行漏洞CVE-2021-38666

影响范围:

Windows 10 Version 1607/1809/1909/2004/20H2/21H1

Windows Server, version 2004/20H2

(Server Core Installation)

Windows 7 for 32/64-bit Systems Service Pack 1

Windows Server 2008/2012/2016/2019/2022

Windows 11 for ARM64-based Systems

Windows 11 for x64-based Systems

Windows RT 8.1

利用条件:可利用该漏洞在未授权的情况下,构造恶意数据执行远程代码执行攻击,最终可获取系统最高权限。