一、总览

五月第四周发现攻击行为69万余次。攻击行为多为网站扫描攻击,业务系统202.117.144.157被攻击频率较高。

日期 |

2021/05/17-2021/05/23 |

2021/05/24-2021/05/30 |

请求次数 |

185732919 |

163109904 |

被攻击次数 |

645922 |

694206 |

最多攻击类型 |

网站扫描攻击 |

网站扫描攻击 |

被攻击最多系统 |

202.117.144.157 |

202.117.144.157 |

二、风险威胁说明

2.1 攻击威胁

2.1.1 攻击威胁来源分布(地区)

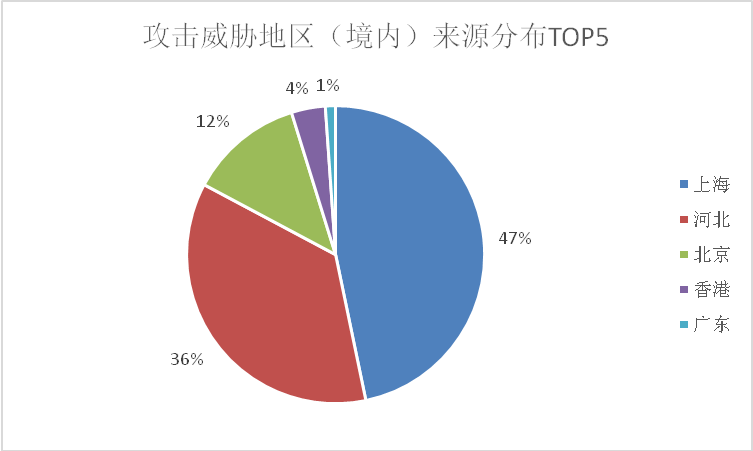

上周发现威胁来源主要集中在上海地区,其余攻击次数较多地区分别为河北、北京、香港、广东等地,且多地未发生攻击事件。除此之外,上周发现大量国外攻击行为。

境内攻击源:

境外攻击源:

地区 |

攻击次数 |

荷兰 |

14022 |

美国 |

9990 |

俄罗斯 |

4956 |

埃及 |

961 |

瑞典 |

734 |

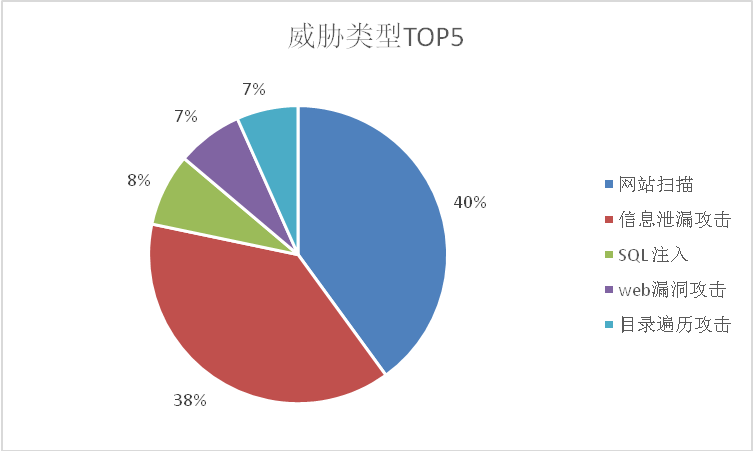

2.1.2 攻击类型(各类型占比)

在本月第四周所受攻击中,其中网站扫描攻击和信息泄露攻击攻击次数占比较大。此外,还有如一些SQL注入、web漏洞攻击、目录遍历攻击也相对较多。

攻击类型 |

攻击次数 |

网站扫描 |

235817 |

信息泄漏攻击 |

225904 |

SQL 注入 |

46486 |

web漏洞攻击 |

42170 |

目录遍历攻击 |

39427 |

2.2 终端安全情况(基于SIP日志)

终端安全类型 |

数量 |

僵尸网络 |

219 |

蠕虫病毒 |

207 |

挖矿病毒 |

65 |

木马远控 |

27 |

账号爆破 |

6 |

后门软件 |

4 |

勒索病毒 |

4 |

漏洞探测 |

4 |

三、威胁情报通告

3.1 紧急漏洞通告

3.1.1 【漏洞通告】Apache Tapestry 远程执行代码漏洞CVE-2021-27850

威胁等级:高危,能造成远程代码执行。

影响范围:

Apache Tapestry 5.4.5

Apache Tapestry 5.5.0

Apache Tapestry 5.6.2

Apache Tapestry 5.7.0

利用难度:容易,无需授权即可远程代码执行

3.1.2 【漏洞通告】VMware vCenter Server多个漏洞CVE-2021-21985、CVE-2021-21986

威胁等级:

VMware vCenter Server 远程代码执行漏洞严重等级:严重,在未授权情况下造成远程代码执行;

VMware vCenter Server 未授权漏洞严重等级:中危。

影响范围:

VMware vCenter Server 7.0

VMware vCenter Server 6.7

VMware vCenter Server 6.5

利用难度:容易,无需授权即可远程代码执行